L'actualité Cyberswat

Rediffusion webinaire – Cybersécurité des entreprises de services et l’assurance en cyberrisque: Par où commencer?

Avec PMT ROY Assurances et services financiers, nous avons eu le plaisir de discuter de ce sujet très actuel. Le tout s’est déroulé lors d’un webinaire gratuit organisé le mardi 4 avril dernier. Les personnes qui y ont assisté ont pu obtenir:

✅ des conseils pratiques pour maximiser vos chances de succès dans la sécurisation de votre entreprise de services;

✅ les différentes couvertures d’assurance pour vous aider à vous relever d’une cyberattaque.

De plus, nous en avons profité pour annoncer en grande pompe les divers avantages que les clients de PMT Roy peuvent désormais tirer du partenariat avec Cyberswat!

Si vous l’avez manqué, il est désormais possible de le retrouver ici: https://inscription.cyberswat.ca/pmtroy

2e édition du magazine de notre partenaire Crise et Résilience

Pour la deuxième fois, nous avons le plaisir de vous partager le magazine de notre partenaire qui vous donne de précieux conseils et informations sur la gestion de crise et de nombreux sujets connexes. Nous avons eu la chance de contribuer à ce numéro en vous parlant de tests d’intrusion 🙂

Pour le parcourir: https://www.crise-resilience.com/mag02

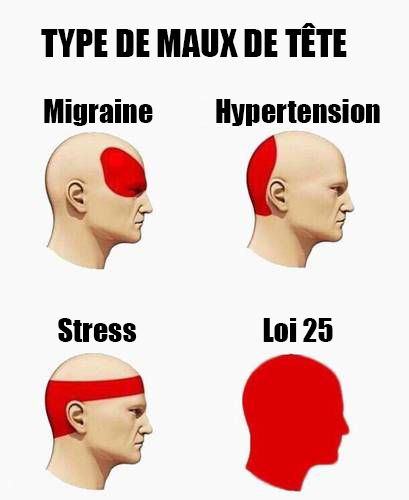

Le Meme du mois :

Sur nos réseaux, nous vous partageons toutes les semaines un meme de cybersécurité pour aider à sensibiliser le maximum de personnes, avec humour 😊

L'actualité en cybersécurité

Le site web de la CCN victime d’une cyberattaque

Depuis le 10 avril 2023, la Commission de la Capitale Nationale (CCN) est la proie d’une cyberattaque qui a rendu son site Internet inaccessible. Le site de la CCN est notamment utilisé pour effectuer des réservations de camping ou l’achat de laissez-passer saisonniers. La cyberattaque a été revendiquée par le groupe prorusse NoName057(16).

En savoir plus: https://ici.radio-canada.ca/nouvelle/1971603/cyberattaque-ccn-ncc-site-internet-panne

Hydro-Québec paralysé par une cyberattaque

Hydro-Québec est la cible d’une cyberattaque provenant vraisemblablement de pirates prorusses. Le site web de la société d’État et son application mobile étaient rendus inaccessibles le 13 avril 2023. La cyberattaque, de type déni de service, est survenue vers 3h dans la nuit de mercredi 12 avril à jeudi 13 avril. Plusieurs demandes de connexion ont été envoyées simultanément par des robots informatiques, ce qui a provoqué une surcharge et la fermeture du site, de l’Espace client (y compris Info-Pannes) et de l’application de la société d’État.

Pour en savoir plus sur cette attaque: https://journalmetro.com/actualites/national/3052584/hydro-quebec-victime-dune-cyberattaque/

Toutefois, Hydro-Québec a déclaré avoir résolu la panne dans les 24 heures: https://ici.radio-canada.ca/nouvelle/1971547/hydro-quebec-panne-paralyse-site-web-resolue

Le contenu de documents confidentiels américains sur la guerre en Ukraine est dévoilé

Des documents américains classifiés, dont certains ultrasecrets, publiés en ligne après une fuite, détaillent les vues de Washington sur la guerre en Ukraine et semblent indiquer une collecte d’informations sur de proches alliés des États-Unis.

Le Pentagone a estimé que cette divulgation de documents confidentiels représentait un risque très grave pour la sécurité nationale américaine, et le département de la Justice a ouvert une enquête pénale.

L’authenticité de ces documents, qui circulent sur différents sites Internet, n’a toujours pas été confirmée publiquement par les autorités ou par un tiers externe établi.

Pour aller plus loin: https://www.lemonde.fr/international/article/2023/04/07/ce-que-l-on-sait-de-la-fuite-de-documents-confidentiels-du-pentagone-concernant-l-ukraine_6168664_3210.html

Tu peux remporter jusqu’à 27000$ en détectant un bogue de ChatGPT: Voici tout ce qu’il faut savoir

ChatGPT est une démonstration très populaire des merveilles de l’IA générative. Mais l’application a encore beaucoup à apprendre et beaucoup d’obstacles à franchir, notamment en ce qui concerne la protection de la vie privée et les failles de sécurité. À cet effet, Cyberswat est d’ores et déjà positionné afin d’aider les entreprises pour l’élaboration de règles interne pour une utilisation sécuritaire de l’intelligence artificielle.

Chez OpenAI, afin d’aider à atténuer ces problèmes, la réponse a été d’ouvrir son propre programme de bug bounty.

En partenariat avec Bugcrowd, OpenAI demande à des hackers éthiques de trouver des vulnérabilités dans ses logiciels et de lui signaler. L’entreprise propose également à ces chercheurs en sécurité de tester les plug-in de ChatGPT pour trouver des problèmes d’authentification, d’autorisation et de sécurité.

Pour en savoir plus: https://www.zdnet.fr/actualites/openai-ouvre-son-programme-de-bug-bounty-39957018.htm

Tendance 2023: les 10 vulnérabilités à surveiller de près

Une fois de plus, le nombre de vulnérabilités de sécurité a encore explosé en 2022. Selon la base maintenue à jour par le MITRE, leur nombre s’est élevé à 25 059 – soit une augmentation de 20 % par rapport à 2021. Celles-ci ont été largement exploitées par les groupes de cyberattaquants, et les premières tendances de l’année 2023 ne présagent pas de changements à ce sujet. Découvrez donc les 10 vulnérabilités à surveiller en 2023.

Lire cet article pour en savoir plus: https://www.zdnet.fr/actualites/tendance-2023-les-10-vulnerabilites-a-surveiller-de-pres-39956956.htm

Ce que les chatbots d’IA signifient pour l’avenir de la cybersécurité

Le robot conversationnel d’OpenAI promet de nombreuses applications intéressantes. Mais comme pour toute nouvelle technologie, certaines personnes chercheront à l’exploiter d’une manière problématique. Qu’il s’agisse de tâches relativement simples, comme la rédaction de courriels, ou de travaux plus complexes, comme l’écriture de longs textes ou la compilation de code informatique, le robot conversationnel ChatGPT d’OpenAI suscite un vif intérêt depuis son lancement. Il est loin d’être parfait, bien sûr, car il est connu pour commettre des erreurs en interprétant mal les informations qu’il apprend. Mais beaucoup le considèrent, ainsi que d’autres outils d’intelligence artificielle, comme l’avenir de l’internet.

En savoir plus : https://www.zdnet.fr/actualites/ce-que-les-chatbots-d-ia-signifient-pour-l-avenir-de-la-cybersecurite-39956346.htm

Mises à jour du mois

Microsoft corrige 97 failles, dont une vulnérabilité exploitée par un gang de rançongiciels

Microsoft vient de tenter de colmater une brèche dans sa sécurité, visiblement exploitée. Son dernier Patch Tuesday s’est en effet traduit par 97 nouveaux correctifs, dont sept critiques, le solde étant classé comme des failles importantes.

Et l’utilisation d’une des vulnérabilités corrigées, une faille dans le service de journalisation à usage général Common Log File System (CLFS), a été observée en détail par un éditeur de logiciel antivirus qui a signalé cette activité malveillante à Microsoft. Des cybercriminels auraient ainsi tenté de s’appuyer sur cette faille pour déployer en février 2023 le rançongiciel Nokoyawa lors d’une attaque.

Pour en savoir plus sur ces vulnérabilités et les correctifs associés, visiter ce site: Mise à jour de sécurité d’avril 2023

Le 11 avril 2023, Fortinet a publié des bulletins de sécurité visant à corriger des vulnérabilités liées à de multiples produits. Une mise à jour critique est disponible pour le produit suivant : FortiPresence – versions 1.0, 1.1 et 1.2.

L’exploitation de cette vulnérabilité pourrait mener à un accès non autorisé. Cyberswat recommande aux utilisateurs et aux administrateurs de consulter les pages Web ci‑dessous, de suivre les mesures d’atténuation recommandées et d’appliquer les mises à jour nécessaires.

Google a publié le 14 avril 2023 un bulletin de sécurité visant à corriger des vulnérabilités liées au produit Chrome for Desktop – versions antérieures à la version 112.0.5615.121.

Google a constaté qu’un exploit pour la vulnérabilité CVE-2023-2033 existait dans la nature.

Consultez le site Web ci-dessous et appliquez les mises à jour nécessaires : Bulletin de sécurité Google Chrome

Le 7 et 10 avril 2023, Apple a publié des bulletins de sécurité visant à corriger des vulnérabilités liées aux produits suivants :

- iOS and iPadOS – versions antérieures à la version 15.7.5 et 16.4.1;

- macOS Big Sur – versions antérieures à la version 11.7.6;

- macOS Monterey – versions antérieures à la version 12.6.5;

- macOs Ventura – versions antérieures à la version 13.3.1;

- Safari – versions antérieures à la version 16.4.1.

L’exploitation de ces vulnérabilités pourrait mener à l’exécution de code arbitraire. Apple a été avisé que ces vulnérabilités sont exploitées activement.

Les mises à jour nécessaires sont disponibles ici: Bulletins de sécurité Apple

Le 11 avril, Adobe a publié des bulletins de sécurité visant à corriger des vulnérabilités liées aux produits suivants :

- Acrobat 2020 – version 20.005.30441 et versions antérieures;

- Acrobat DC – version 23.001.20093 et versions antérieures;

- Adobe Digital Editions – version 4.5.11.187303 et versions antérieures;

- Adobe Dimension – version 3.4.8 et versions antérieures;

- Adobe InCopy – version 17.4 et versions antérieures;

- Adobe InCopy – version 18.1 et versions antérieures;

- Acrobat Reader 2020 – version 20.005.30441 et versions antérieures;

- Acrobat Reader DC – version 23.001.20093 et versions antérieures;

- Adobe Substance 3D Designer – version 12.4.0 et versions antérieures;

- Adobe Substance 3D Stager – version 2.0.1 et versions antérieures.

Nous vous recommandons de consulter la page Web ci‑dessous et d’appliquer les mises à jour nécessaires : Bulletins de sécurité Adobe